MOSAIC Y NETSCAPE

MOSAIC

El segundo navegador que surge en la historia de Internet, después de ViolaWWW, es Mosaic de NCSA (National Center For Supercomputing Applicacions) en la Universidad de Illinois, EE.UU.

Este era un navegador gráfico gratuito, a contraposición de los navegadores de texto, con iconos, fotos e interfaces, entre otras cosas, que lo hacía más fácil de utilizar para aquellos que no sabían cómo utilizar los navegadores.

Marc L. Andreesen y Erik J. Bina fueron líderes en el proyecto Mosaic y lanzó la primera versión de este navegador en 1993, época en la que Internet estaba limitado para universidades y organismos gubernamentales. Al principio solo funcionaba con el sistema operativo Unix, pero poco después se adaptó a los sistemas operativos Macintosh y Microsoft Windows.

Mosaic recibió numerosos premios en tecnología como el mejor Producto del año 1993 por la revista InfoWorld.

Andressen se fue al sector privado con Mosaic y algunos miembros del equipo y crearon la compañía Netscape Communications Corporation.

Se siguieron creando nuevas versiones de Mosaic, pero no se volvieron tan populares, y en 1997 el desarrollo del navegador se dio por terminado.

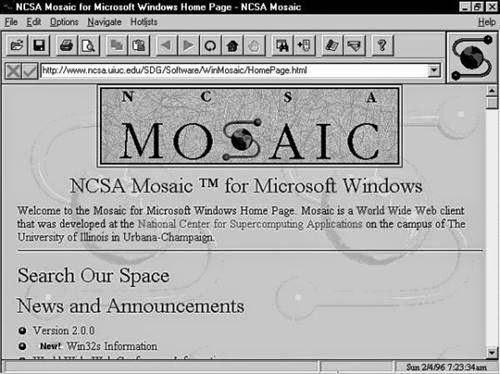

Esta era la página principal del navegador

Mosaic ya no se encuentra disponible para poder descargárselo.

NETSCAPE

Netscape Navigator fue desarrollado el 13 de octubre de 1994 por Marc Andreessen y se volvió el navegador más popular en 1995.

Hasta 1997 fue un navegador gratuito, ya que su política decía que ningún buscador podía tener coste

.

Cuando se creó la versión de Netscape Navigator 2.0 en 1997, se convirtió en el primer navegador en el que se incluía el lenguaje de Script en las páginas web, pudiendo validar formularios y enviar correos electrónicos, además de convertirse en el primer navegador comercial.

La versión 4.0 tuvo por primera vez un navegador hojas de estilo en cascada (CSS) y código HTML dinámico, a través de JavaScript.

Mientras tanto Microsoft había desarrollado en 1995 su propio navegador, Internet Explorer.

Este hecho hizo que comenzara la “guerra de los navegadores.”

Esta guerra acabó con la victoria de Internet Explorer, con una cuota de 98% del mercado. Esta victoria surgió ya que el navegador Internet Explorer estaba instalado como una aplicación más de Microsoft, por lo que las personas no se molestaban en buscar otros navegadores. Esto hizo que Netscape Navigator cayera en picado y posteriormente desapareciera

Antes de que desapareciera se intentó crear una versión 5.0, pero era muy complicado modificar el código fuente, además de las perdidas económicas que tuvo la empresa, por lo que en 1998 liberaron el código haciendo que la compañia Mozilla reescribiera casi todo el código, creando un navegador de software libre: Mozilla Application Suite.

En 1999 fue adquirida por la compañia AOL (America OnLine) que intento volver a competir contra Internet Explorer con nuevas versiones pero AOL anunció en 2003 que iba a quitar todo el personal que trabaja en Netscape y en 2008 anunció que no volvería a sacar nuevas actualizaciones

Para poder tener Netscape, me lo he descargado en https://netscape-navigator.uptodown.com/windows

Esta es la página principal al acceder al navegador

Para buscar algo se hace en la barra que se encuentra en la esquina superior derecha

Pero como se ve aquí, no esta disponible, eso es porque Netscape se encuentra suspendido.

BIBLIOGRAFÍA: